- Objetivos da análise de vulnerabilidade:

Essa documentação visa descrever os tipos de vulnerabilidades, como realizar testes em sua aplicação para protegê-la e também quais impactos uma invasão pode causar em seu site.

As vulnerabilidades em programação serão analisadas através da ferramente do Google Code no caso o nome é WEBSECURIFY, sendo assim a mesma realiza pentestinghttp://en.wikipedia.org/wiki/Penetration_test um breve resumo sobre pentesting, no caso é um (teste de intrusão na aplicação) onde irá reportar um relatório com as vulnerabilidades.

Obs.: Ressaltamos que os passos de execução da ferramenta são apenas sugestões em como proceder, para maiores informações sobre a ferramenta e os logs 'informações' que ela gera para ser analisado em sua aplicação, por favor consulte o site http://code.google.com/p/websecurify/ ou desenvolvedor de sites com experiência em segurança da informação na web. A utilização dessa documentação requer experiência em programação em alguma linguagem e conhecimento específico em segurança da informação, neste caso a documentação é 'indicada a programadores' onde terá total flexibilidade para interpretar os resultados filtrados.

- Severidade de vulnerabilidades em aplicações:

![]() Nível Crítico Quando sua aplicação reporta esse tipo de vulnerabilidade é viável que averigue a arquitetura de sua aplicação em caráter emergencial, pois a vulnerabilidade possivelmente pode comprometer riscos a operação de sua aplicação e os dados sigilosos, como exemplo do seus (banco de dados) da aplicação ou seus arquivos do site.

Nível Crítico Quando sua aplicação reporta esse tipo de vulnerabilidade é viável que averigue a arquitetura de sua aplicação em caráter emergencial, pois a vulnerabilidade possivelmente pode comprometer riscos a operação de sua aplicação e os dados sigilosos, como exemplo do seus (banco de dados) da aplicação ou seus arquivos do site.

Vulnerabilidades:

- SQL Injection Através dessa vulnerabilidade dependendo do nível do usuário que conecta no banco de dados, pode comprometer isoladamente os dados de seu banco e até mesmos edição dos registros.

Atenção: Para evitar esse tipo de vulnerabilidade é importante analisar o tratamento de consultas e inserção de dados no seu Banco de Dados na programação.

- PHP Injection Nessa vulnerabilidade a exploração de injeção de códigos consegue processar arquivos através de intrusão LFI (Local File Inclusion) e executar arquivos remotos ou enviar arquivos através da intrusão RFI (Remote File Inclusion), assim comprometendo toda sua área de hospedagem e possibilitando as seguintes ameaças:

- Acesso a dados de sua aplicação, tais como acesso a String de acesso ao banco de dados, assim sendo possível explorar essa vulnerabilidade para alteração de seus dados.

- Inserção de vírus em seus arquivos, assim impactando na imagem de seu site e disseminando vírus aos visitantes.

- Envio de SPAM através de sua área de hospedagem, através de scripts de e-mail em massa, assim comprometendo seu ambiente a desativação por disseminar conteúdo impróprio via e-mail.

Obs.: Além da linguagem PHP existem outras que podem prover do ataque também, seja qual ambiente estiver operando.

![]() Nível Alto Geralmente esse tipo de alerta é viável que verifique os pontos onde será reportado e o tipo de Vulnerabilidade.

Nível Alto Geralmente esse tipo de alerta é viável que verifique os pontos onde será reportado e o tipo de Vulnerabilidade.

![]() Nível Baixo Geralmente não existe vulnerabilidade quando reportado, mas existem informações como exemplo: versão do PHP ou Apache que esta sendo utilizada, assim possibilitando ataques a vulnerabilidades nas versões usadas em seu site.

Nível Baixo Geralmente não existe vulnerabilidade quando reportado, mas existem informações como exemplo: versão do PHP ou Apache que esta sendo utilizada, assim possibilitando ataques a vulnerabilidades nas versões usadas em seu site.

Executando o WEBSECURIFY para analisar sua área de hospedagem:

- 1 Faça o download da ferramenta através do link http://code.google.com/p/websecurify/downloads/list

- 2 Ao executar a ferramenta, para iniciar o teste em http://www.SeuSite.com.br clique no botão Launch Teste:

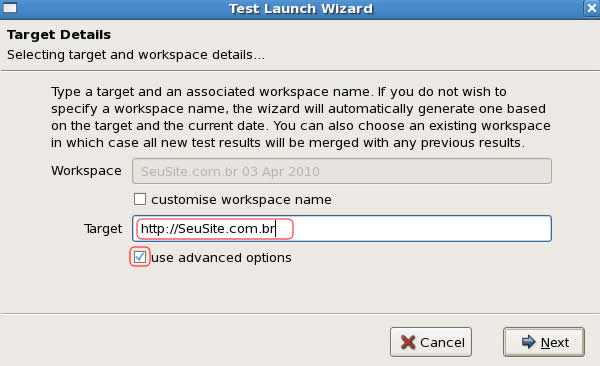

- 3 Neste próximo passo, mantenha a opção de Use Advanced Options, para analise de opções de intrusão avançadas serem executadas e clique em NEXT.

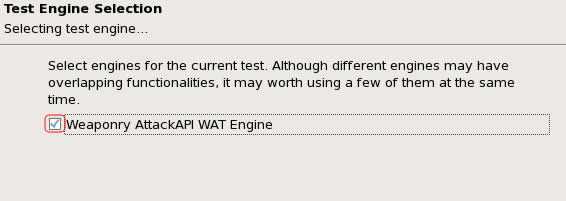

- 4 Neste próximo passo, mantenha a opção de Weaponry AttackAPI WAT Engine, essa opção é a mais robusta para analise de vulnerabilidades de

Nível Crítico, agora clique em NEXT para o próximo passo.

Nível Crítico, agora clique em NEXT para o próximo passo.

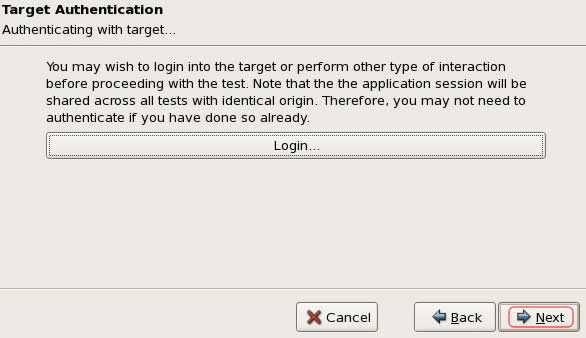

- 5 Caso sua aplicação tenha autenticação tanto lado Cliente ou Administrativo você pode optar por autenticar em sua aplicação para que a ferramenta verifique os tipos de vulnerabilidades com após a autenticação, isso clicando em LOGIN, caso não deseje autenticar ou tenha autenticado também, clique em NEXT para o próximo passo.

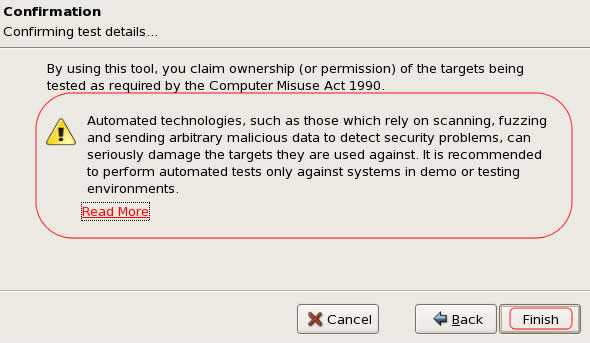

- 6 No passo à seguir um breve resumo que você concorda com os testes a serem realizados em sua aplicação.

(referente a esse passo ao executá-lo estará concordando com a execução de pentesting em sua área de hospedagem, ressaltamos que a execução em sites de terceiros requer prévio aviso ao responsável do mesmo).

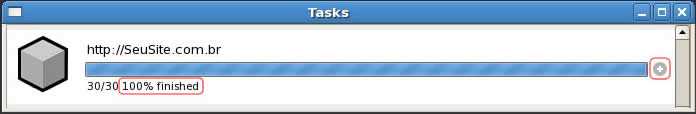

- 7 Após concluir a verificação exibindo 100% clique no ícone de + como na imagem abaixo para visualizar o relatório.

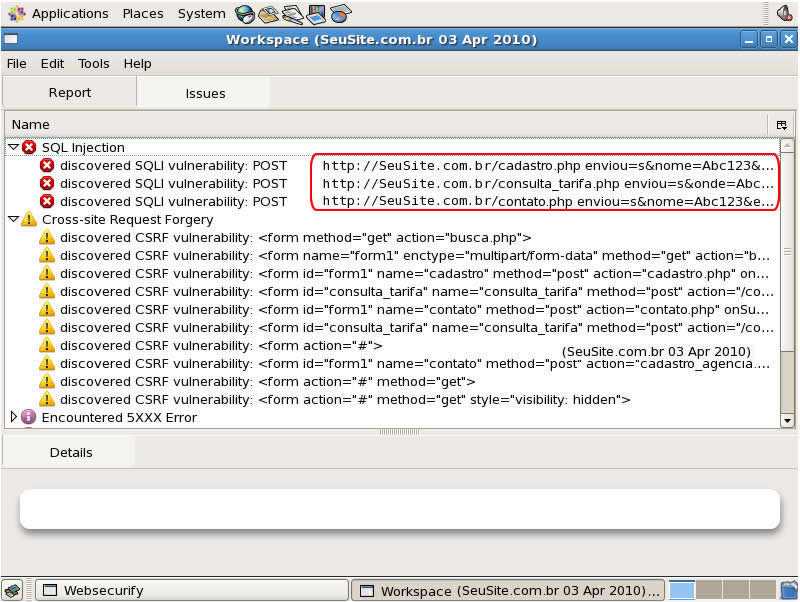

- 8 Verifique que no relatório ao clicar na aba ISSUES como na imagem abaixo, irá identificar vulnerabilidades níveis

Obs.: Ratificamos que referente aos logs reportados são pontos relevantes a reportar ao Desenvolvedor do site com experiência em Segurança da Informação, onde irá realizar todo o processo de hardening, sendo assim irá atuar com analise e proteção da arquitetura da aplicação.